La società Italiana Meccanotecnica Umbra (https://www.meccanotecnica.it/) si occupa di tenute meccaniche e componenti per diversi settori, quali: l’industria dell’automobile, degli elettrodomestici, farmaceutica e alimentare, per citarne alcuni. La divisione USA della società è stata vittima di un attacco hacker da parte del gruppo Hive che ha sottratto all’azienda dati per circa 240GB a Settembre 2022. Il gruppo criminale Hive opera attraverso una tecnica di doppia estorsione una volta infiltrato il sistema target: prima i dati vengono criptati, successivamente vengono esfiltrati e tenuti in serbo dagli hacker, infine vengono messi in vendita sul darkweb, prima alla società vittima del furto – che diventa cosi’ anche vittima di estorsione, che può scegliere di non comprarli. Qualora Meccanotecnica Umbra decidesse di non comprare i dati rubati, questi verrebbero messi in vendita al miglior offerente con pagamento in criptovalute. Non è noto da quanto tempo il gruppo Hive avesse infiltrato i sistemi di Meccanotecnica Umbra divisione USA, ma il 10/09/2022 i dati della società sono stati criptati (in file .hive) e il 26/09/2022 esposti sul darkweb.

I dati esfiltrati rilasciati pubblicamente sono 2 file:

- 1 di circa 80GB che rappresenta 1/3 del totale dei dati rubati

- 1 file sample di circa 40mb che contiene degli esempi di dati

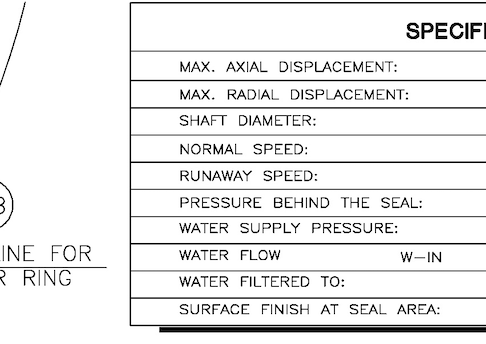

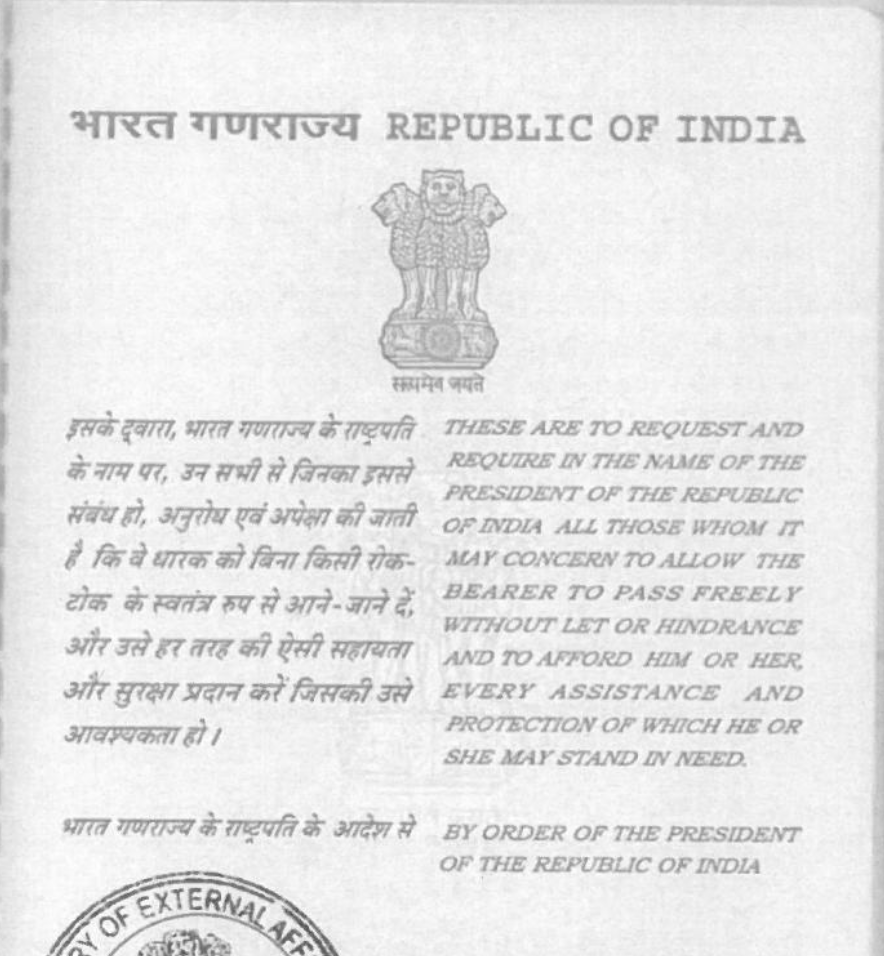

I dati trafugati sono di diversi tipi, da disegni schematici di componenti – come turbine, buste paga, informazioni personali dei dipendenti, dati finanziari della succursale di Meccanotecnica Umbra in India e Brasile.

I dati del sample includono documenti scolastici, passaporti e altre informazioni personali dei dipendenti del ramo indiano della società.

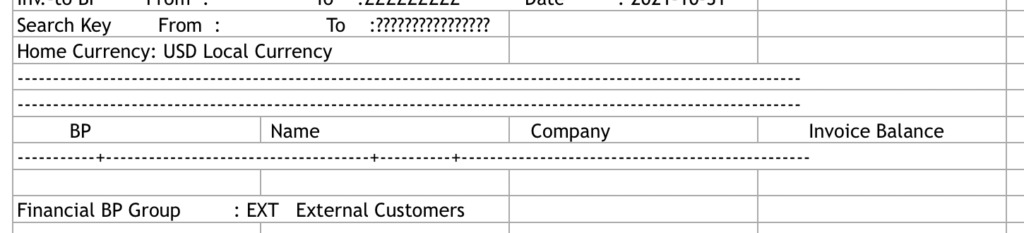

Nel furto odierno sono contenuti anche dati finanziari che riguardano le operazioni del gruppo umbro nel mondo:

L’attacco ransomware messo a segno dal gruppo Hive – operante dal 2021 – è solo uno di quelli fatti dal gruppo che opera attraverso modalità ransomware as a service. Il gruppo Hive ha colpito in passato le Italiane Ferrovie dello Stato e Landi Renzo. Il gruppo opera inizialmente facendo una campagna di phishing sui dipendenti della società presa di mira, successivamente attraverso il protocollo RDP o remote desktop protocol accede ai sistemi di cui ha rubato le credenziali, ruba dati ritenuti importanti, andandoli a cercare in processi e cartelle di backup e infine tenta di estorcere un pagamento alla società colpita minacciandoli di divulgare i file trafugati e cercando di vendere le chiavi per decriptare i file sui sistemi della società hackerata per renderli di nuovo fruibili.