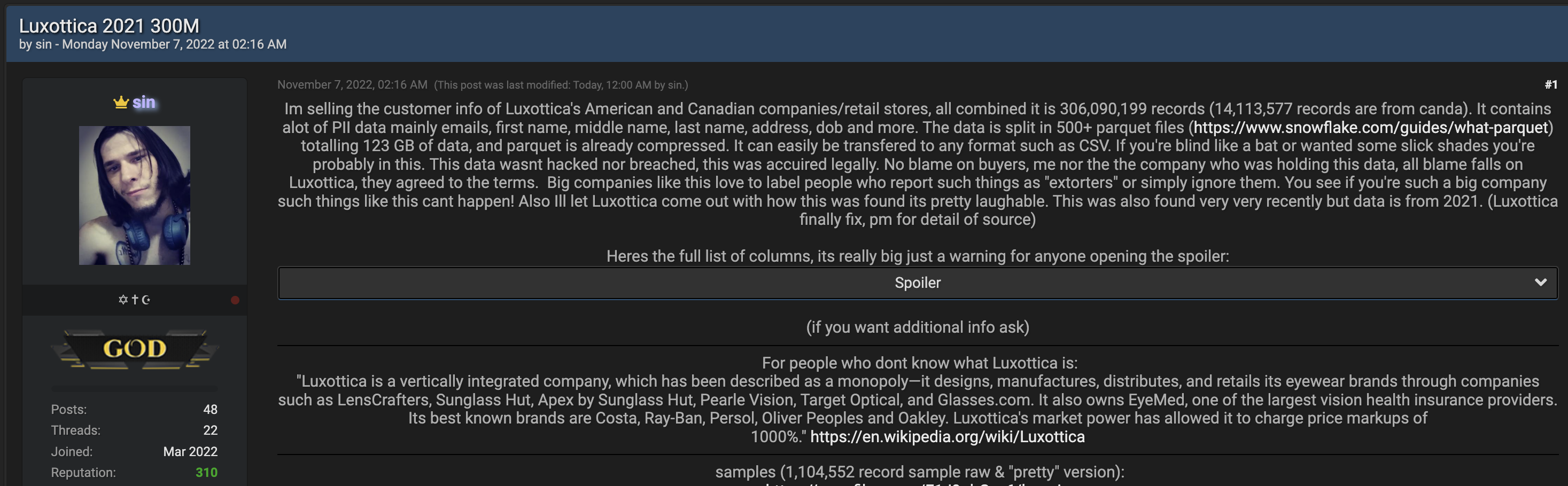

Da qualche giorno, il 7/11/2022, sono stati messi in vendita sul sito BreachForums oltre 300 milioni di documenti appartenenti a Luxottica, importante multinazionale Italiana della moda, per le divisioni Stati Uniti (USA) e Canada. I dati risalgono fino al 2021.

L’attacco ransomware contiene documenti che hanno una dimensione totale di circa 123GB e contengono informazioni dei dipendenti e dei consumatori della multinazionale che rientrano nelle PII o Personal Identifiable Information, quali ad esempio:

- nome e cognome

- data di nascita

- l’indirizzo email

- numero di telefono

- indirizzo di casa

- indirizzo lavorativo

- preferenze di vendita, quali ad esempio di shipping

- identificativi del gestionale interno

- informazioni su ultimi accessi dell’utente al profilo online o di persona in negozio

- informazioni mediche sui dipendenti

Da quanto si legge nell’annuncio dell’utente “sin” verificato e con un valore numerico di reputazione all’interno del forum alto, i dati sono suddivisi in oltre 500 file Parquet e possono essere convertiti ed esportati in CSV. Il venditore dice di non aver sottratto i dati ma di averli comprati da un’altra, terza, società.

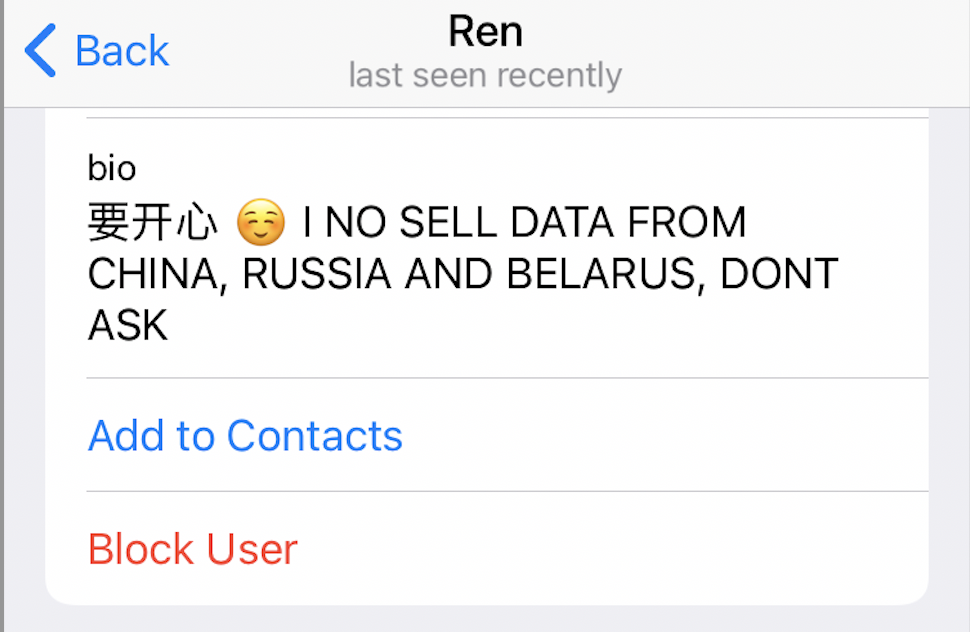

Lo stesso venditore nella descrizione del suo account Telegram, dice espressamente di non vendere dati appartenenti a Russia, Bielorussia e Cina:

Inutile pure chiedere.

Ad indicare che chi c’è dietro la vendita potrebbe essere dalla Cina, avere forti motivazioni politiche sugli obiettivi da compromettere, o per presunta maggiore protezione non agire contro quei paesi di cui non rivende i dati.

Il venditore scrive che i dati non sono stati sottratti in maniera illegale ma comprati legalmente (?) da una società terza. Essendo informazioni private è impensabile che Luxottica le mettesse in vendita, se ne deduce che l’enorme mole di records dalle banche dati della società è stato sottratto illecitamente da qualcun altro.

La veridicità del leak è avvalorata dal campo “verified” che il creatore del forum appone al post dopo aver personalmente verificato l’esistenza dei dati messi in vendita.

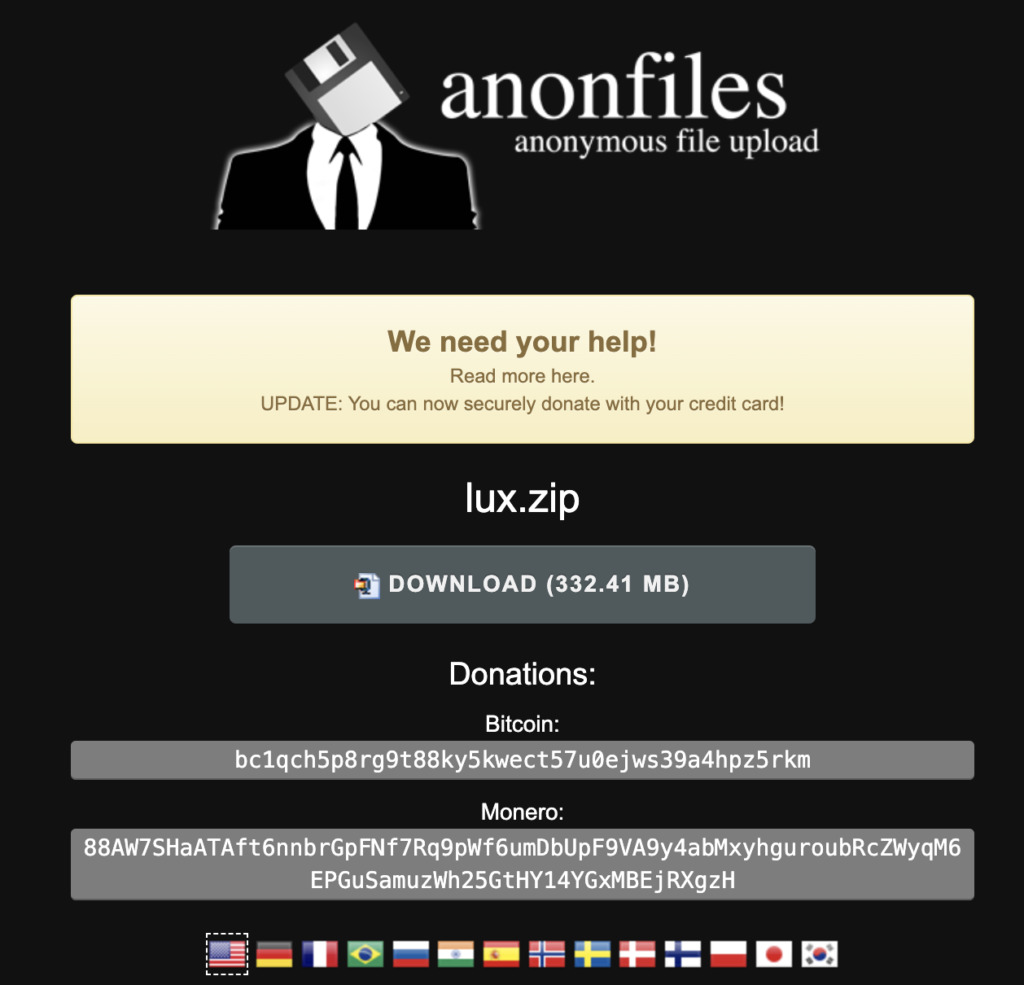

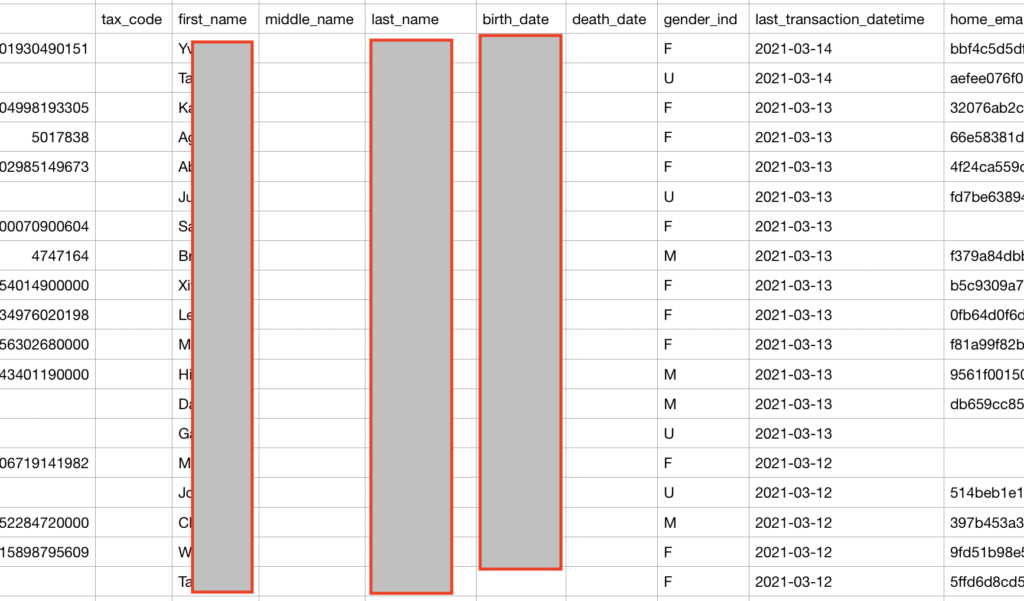

Con l’obiettivo del venditore di alzare il prezzo e dare prova dell’effettivo furto, lo stesso aggiunge una lista di nomi di colonne estratta dai database della società come esempio visionabile, oltre a 330MB dei 123GB totali messi in vendita, sempre a scopo di esempio e scaricabili dal sito anonfiles.com. Il file ZIP di 330MB rappresenterebbe oltre 1 milione di documenti degli utenti del database.

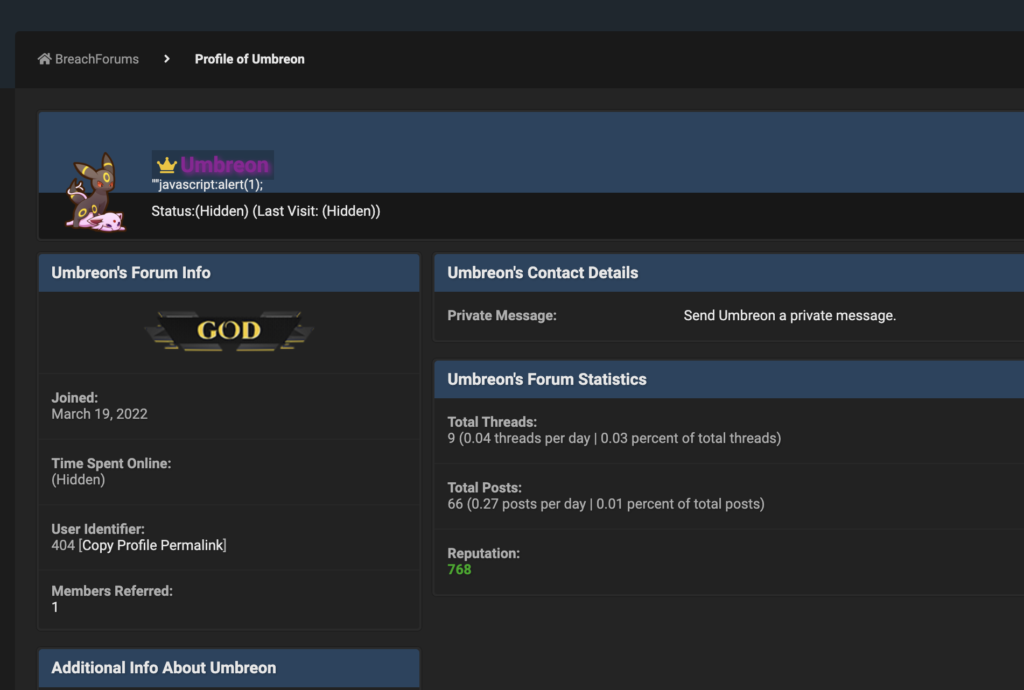

Da notare come il venditore stesso abbia aggiunto commenti al post per farlo tornare in cima alla lista dei post aggiornati. Per l’acquisto si è fatto avanti chiedendo il prezzo, un altro utente che generalmente opera da compratore per leaks di vario genere:

Lo stesso utente che si è interessato al prezzo ha una reputazione all’interno del forum alta che ne testimonia un’intensa attività nell’acquisto di dati sottratti illegalmente.

Nel messaggio si specifica come la vendita avverrà tramite la piattaforma Telegram, come tramite il creatore del forum a fare da garante. Il prezzo, si dice, per tale mole di tanti dati non è basso.

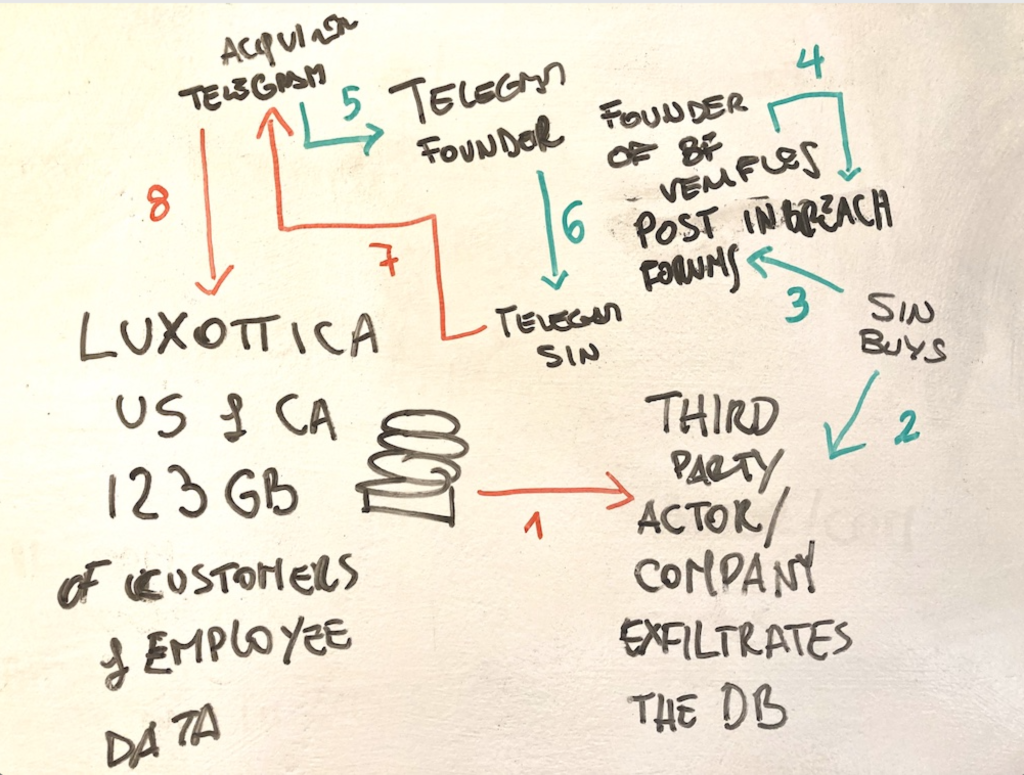

L’attacco ransomware sembra aver seguito questo flusso:

L’attacco ha avuto queste fasi:

- Qualcuno trafuga 123GB di dati dai server US e Canada di Luxottica

- Questo qualcuno rivende i dati ad un altro gruppo/utente “sin”

- L’utente “sin” posta il messaggio di vendita dei dati su Breach Forums

- Il fondatore di BreachForums verifica l’esistenza effettiva dei dati con “sin”

- Il fondatore di BreachForums fa da tramite su Telegram con il potenziale acquirente

- Il fondatore di BreachForums (o direttamente il venditore “sin”) contrattano con il potenziale acquirente

- Il fondatore di BreachForums o il gruppo ottengono e confermano il pagamento dall’acquirente

- L’acquirente prende in possesso i 123GB di dati di Luxottica US & Canada

Come scrive lo stesso venditore, Luxottica ha già provveduto a tutelare gli utenti e risolvere il problema internamente che hanno causato la perdita di dati sensibili.

Questo data breach sembra a tutti gli effetti essere diverso da quello che ha colpito la casa di moda nel 2020 attraverso il malware Windows Nefilim, perchè questo malware ha permesso di esfiltrare circa 6000 documenti word, power point e simili e non interi database. Il contenuto del leak di Nefilim, come riportato dall’AGID, l’Agenzia per l’Italia Digitale, dove si evidenzia che l’attacco ha anche causato l’arresto di alcuni sistemi di produzione per i dipendenti e di canali commerciali digitali per gli utenti.

Alcuni dati del leak evidenziato ieri sono successivi al 2020 e dunque anche alla nota dell’azienda che riportava quel breach (di Nefilim). Si presuppone che siano dunque separati e nuovi rispetto a quelli già divulgati illecitamente nel 2020.

Nell’esempio, di 1M di records in oltre 1GB dei dati pubblicati su Breach Forums, che aggiunge veridicità sulla totalità dei 123GB di dati messi in vendita, si evince come alcuni record abbiano delle date del 2021, nello specifico di Marzo 2021:

Nello specifico, nel sample rilasciato dal venditore su Breach Forums, il campo del db last_transaction_datetime contiene dati relativi al 2021. Di solito questo campo viene aggiornato in automatico dall’applicazione che insiste sul database e quindi si presuppone che un errore umano nell’inserimento del datetime non sia possibile. Questo elemento oltre alla tipologia di dati messi in vendita suggerisce con elevata probabilità che questo data leak sia successivo al data breach precedente.